JAKARTA – Trik perubahan biaya transaksi menjadi Rp. 150.000,- per bulan rupanya masih menjadi senjata andalan para penipu untuk mengeksploitasi nasabah bank di Indonesia. (lihat gambar 1).

Dan yang menjadi sasaran adalah bank-bank yang belum menerapkan pengamanan akun m-banking dengan baik dan terlalu mengandalkan pada perlindungan TFA melalui SMS yang rentan eksploitasi dan bisa dibobol dengan mudah melalui metode phishing simpel.

Padahal, bank bisa mencegah aksi phishing ini dengan cukup efektif jika melakukan verifikasi tambahan SETIAP KALI akun m-banking diakses dari ponsel yang berbeda atau nomor ponsel yang berbeda.

Kemungkinan penipu akan menghindari bank-bank yang sudah menerapkan verifikasi tambahan setiap kali terjadi pergantian ponsel atau nomor ponsel dan bank-bank yang belum menerapkan verifikasi tambahan akan menjadi incaran utamanya karena masih memiliki celah untuk dieksploitasi.

Karena itu, salah satu hal penting yang harus diperhatikan dalam memilih layanan m-banking dan menentukan keamanannya adalah sebagai berikut:

Jika anda instal ulang aplikasi m-banking, ganti ponsel atau ganti nomor ponsel sangat dimudahkan dan hanya menggunakan SMS OTP ke ponsel anda saja, anda sudah bisa mengakses m-banking anda, artinya m-banking anda kurang aman dan kami tidak menyarankan anda menggunakan m-banking bank tersebut.

Sebaliknya, ketika anda instal ulang aplikasi, ganti ponsel atau ganti nomor ponsel lalu m-banking anda tidak bisa diakses, dan anda harus menghubungi bank Customer Service bank untuk aktivasi ulang, di mana tidak hanya mengandalkan satu SMS OTP bisa berpindah nomor, maka m-banking bank tersebut secara teknis lebih aman dan anda dapat tidur lebih nyenyak. Dengan catatan jangan sampai kode pergantian ponsel yang anda dapatkan anda berikan ke pihak lain dengan alasan apapun.

Aksi phishing

Penipu akan memalsukan profil bank dengan mencatut gambar profil gedung bank/logo dan mengirimkan pesan Whatsapp ke nomor anda dengan ancaman anda akan dikenakan tarif flat Rp. 150.000,- per bulan.

Dan jika anda SETUJU atau TIDAK SETUJU anda diarahkan ke tautan situs phishing yang telah dipersiapkan. Korbannya akan diarahkan ke situs pemendek tautan/URL Shortener (lihat gambar 2) dengan alamat: http://bc.tc/Konfirmasi-tarif-BSI

Yang sebenarnya jika di klik akan menuju ke situs phising yang telah dipersiapkan di: konfirmasi-perubahan-tarif.c1.is/BSI/

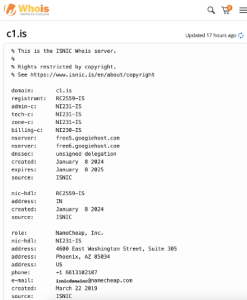

Menurut pengecekan Vaksincom, domain c1.is didaftarkan di namecheap pada tanggal 8 Januari 2024 dan melakukan hosting di googiehost. (lihat gambar 3)

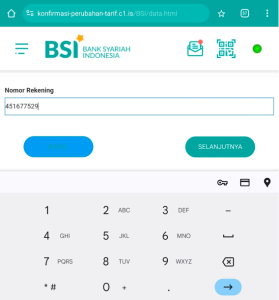

Jika tautan tersebut diklik ia akan menampilkan situs phishing yang memalsukan bank BSI sebagai berikut: situs phishing yang telah dipersiapkan akan meminta pilihan tarif dan nomor ponsel korbannya (lihat gambar 4).

Kemudian korbannya akan diminta memasukkan nomor rekening dan saldo tabungannya (lihat gambar 5 dan 6)

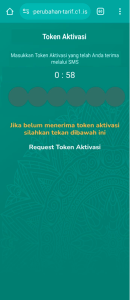

Dan sebagai aksi pamungkas, penipu akan mengelabui korbannya untuk memberikan PIN 6 angka dari token OTP yang dikirimkan oleh bank. Jika token ini diberikan tentunya akan langsung digunakan untuk mengambilalih akun m-banking korbannya. (lihat gambar 7)

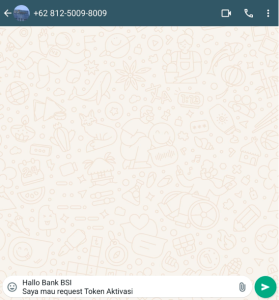

Sebagai tambahan, penipu juga sudah mempersiapkan nomor khusus yang dapat dihubungi jika korbannya tidak menerima OTP untuk dijadikan sasaran rekayasa sosial dimana penipu akan memalsukan diri sebagai Customer Service dari BSI yang akan membimbing korbannya memberikan data rekeningnya supaya dapat dibajak. Nomor ini juga menggunakan gambar profil bnak BSI (lihat gambar 8).

Apa yang dapat anda lakukan?

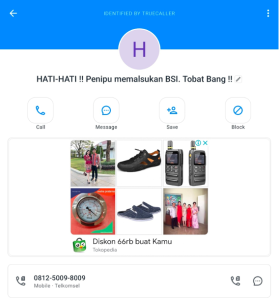

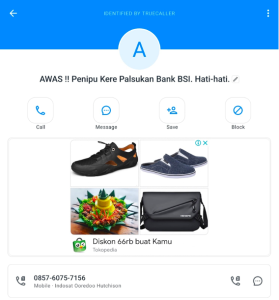

Jika anda menerima phishing melalui Whatsapp, anda dapat melaporkan nomor yang menipu anda ke https://aduannomor.id/ yang dikelola oleh Kominfo dan melakukan crowdsourcing dengan memberikan label bahwa nomor yang mengirimi anda konten phishing ini adalah penipu pada aplikasi Truecaller. (lihat gambar 9 dan 10)

Alfons Tanujaya, Pengamat Keamanan Siber Vaksincom.

Baca juga:

Starlink, Manfaat atau Mudarat?